Британский журналист разоблачил прокремлевскую веб-кампанию

Перевод статьи с сайта globalvoicesonline.org, в которой британский журналист и аналитик в области интернет-безопасности Александр Лоренс разоблачает сеть прокремлевских сайтов, связанную с одним человеком.

В апреле этого года Радио Свобода и Гардиан рассказали о сайте вштабе.рф – большой фотогалерее пророссийских мемов и демотиваторов. Большинство этих грубых карикатур высмеивает США, Запад и украинских лидеров, в то же время изображая Владимира Путина сильным и героическим.

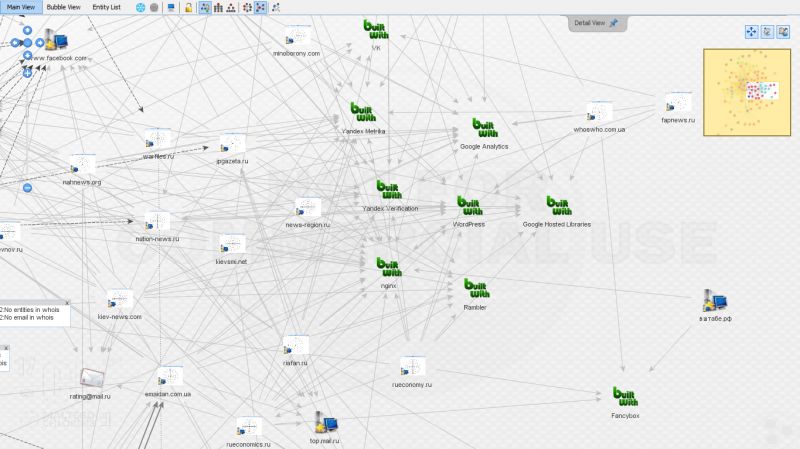

На сайте ничего не сообщается ни о его разработчиках, ни о тех, кто может стоять за этим сайтом. Заинтригованный такой анонимностью, я использовал ПО с открытыми исходниками Maltego, чтобы собрать публичную информацию, которая могла бы дать ключ к разгадке.

Секреты Google Analytics

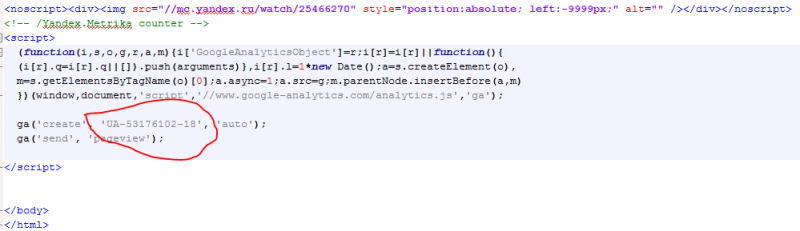

С помощью Maltego я узнал, что на сайте используется Google Analytics - онлайновый сервис, позволяющий владельцу сайта собирать статистическую информацию о посетителях. Например, можно узнать их страну, браузер и операционную систему. Для удобства, несколько сайтов могут управляться с одного аккаунта Google Analytics. Этот аккаунт имеет уникальный идентификационный номер (UA), содержащийся в скрипте Google Analytics, который встроен в код сайта. Google предоставляет подробное руководство по структуре системы.

Журналисты и эксперты по безопасности уже ощутили потенциал этого кода для связи анонимных сайтов с конкретным пользователем.

Этот метод приводился в Wired в 2011 году и был процитирован экспертом ФБР в его книге Open Source Intelligence Techniques. Появилось несколько бесплатных сервисов, которые позволяют легко провести обратный поиск идентификаторов Google Analytics.

Одним из самых популярных является sameID.net.

Я хотел увидеть, есть ли у человека или организации, что стоит за вштабе.рф, другие сайты с тем же аккаунтом Google Analytics. Просмотр кода сайта дал мне самое главное – идентификационный номер аккаунта. Когда я произвел более широкий поиск, результаты были удивительными – айдишник был связан не менее чем с семью другими сайтами (архивная копия).

Вот несколько примеров: whoswho.com.ua (архив) - этот сайт, видимо, направлен на систематизацию компрометирующей информации об украинских чиновниках, и представлялся в то время украинским проектом; zanogo.com (архив) – еще один сборник мемов, в основном антизападных; yapatriot.ru (архив) - сайт, на котором пытались дискредитировать российских оппозиционеров; syriainform.com (архив) – сайт с антиамериканским и проассадовским уклоном, освещающий события в Сирии.

Наиболее поразительным из всех был material-evidence.com - сайт гастролирующей фотовыставки, которая в нескольких расследованиях СМИ была заподозрена в прокремлевских связях. В 2014 году в репортаже Gawker с Нью-Йоркской выставки говорилось о хорошо профинансированной рекламной кампании. В нем также сообщалось о сайте, зарегистрированном в Санкт-Петербурге, что подтверждалось записями из истории WHOIS.

Следуем за белым кроликом

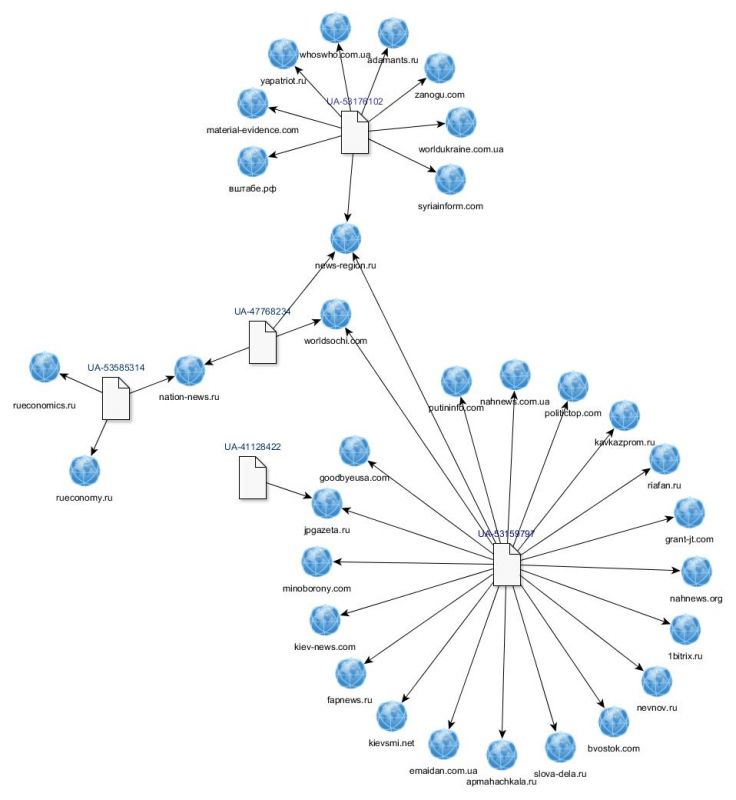

Когда я исследовал сайты, привязанные к аккаунту UA-53176102, я обнаружил что один из них, news-region.ru, был также привязан ко второму аккаунту - UA-53159797.

Этот аккаунт, в свою очередь, был связан с кластером из девятнадцати прокремлевских сайтов. Дальнейшие исследования этих сайтов дали еще три аккаунта, с которыми были связаны и другие сайты.

Ниже схема сети взяимосвязей, которые я установил на сегодня.

Взаимосвязи сайтов и аккаунтов Google Analytics

Взаимосвязи сайтов и аккаунтов Google Analytics

Один из сайтов в этой большой сети, emaidan.com.ua, на первый взгляд кажется ресурсом украинского протестного движения. Но при более внимательном рассмотрении видно, что он пронизан антиукраинскими настроениями, как если бы он был создан разочаровавшимся человеком, поддерживавшим Майдан ранее.

Другой сайт, putininfo.com (архив), вместе с аккаунтами "Мой Путин" в соцсетях, содержит материалы, авторы которых от всей души воздают должное российскому президенту.

На момент написания скрипты Google Analytics остаются неизменными и видны на большинстве этих сайтов. Мои данные могут быть легко проверены просмотром исходников в браузере или сохранением страниц и просмотром их в текстовом редакторе.

Кроме Google Analytics, сайты имеют другие общие черты: совместное использование Yandex Metrika, Yandex Verification, и сервера Nginx - инструментов российской разработки.

Стало ясно, что я, скорее всего, смотрю на большую, хорошо организованную информационную кампанию в интернете. Но, хоть Google Analytics и продемонстрировал общее управление сайтами, он не мог мне сказать, кто за всем этим стоит.

Связь с личностью

Вдохновленный любопытством, я еще немного покопался в публичной информации. Записи регистрации доменов в нескольких местах [1 2 3] показали второй общий фактор - адрес электронной почты [email protected]. [Архив: 1 2 3 4]. Я обнаружил, что она связана не только с большинством сайтов, которые я уже нашел, но и с новой группой сайтов, которые, по-видимому, все еще в разработке. Их названия предполагают темы, подобные уже существующей сети: либо явная пророссийская полемика, либо более тонкая дезинформация под видом украинской журналистики. Вот примеры таких сайтов: antiliberalism.com, dnepropetrovsknews.com и maidanreload.com.

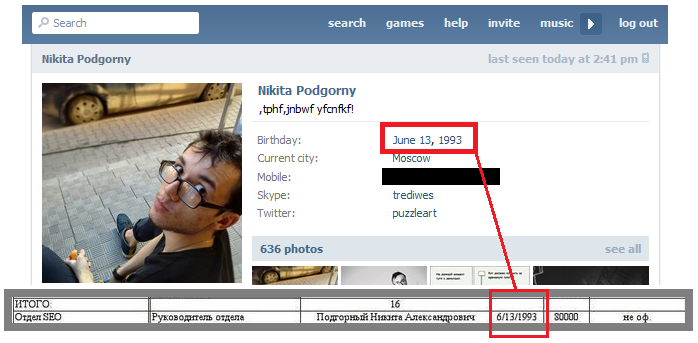

Менее минуты поиска потребовалось, чтобы связать адрес электронной почты с реальной личностью. Группа в российской соцсети ВКонтакте (архив) указывает на Никиту Подгорного.

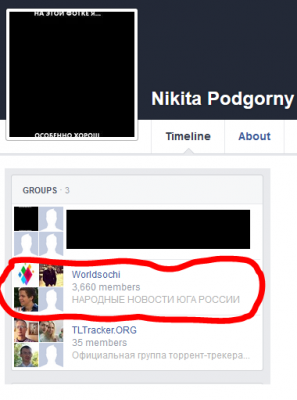

Профиль Подгорного в Фэйсбуке показывает, что он является членом группы Worldsochi - одноименной с одним из сайтов, связанных с двумя аккаунтами Google Analytics, которые я рассматривал ранее.

Членство Никиты Подгорного в группе Worldsochi в Фэйсбуке

Членство Никиты Подгорного в группе Worldsochi в Фэйсбуке

Подгорный имеет акканут в Pinterest (архив) с одним "пином" - инфографикой космических достижений России, взятой с сайта под названием infosurfing.ru. Несмотря на то, что infosurfing.ru не имеет встроенного кода Google Analytics, у него есть некоторые сходства в создании изображений с несколькими сайтами из прокремлевской сети.

Онлайн инструмент FotoForensics показывает, что изображения с infosurfing.ru [1 2 3], putininfo.com [1 2] и вштабе.рф [1 2] содержат в метаданных одну и ту же версию ПО: Adobe XMP Core: 5.5-c014 79.151481, 2013/03/13-12:09:15. Само по себе это не уникальный идентификатор, но это наводит на мысль о связи, особенно в контексте дополнительной информации о персоне Подгорного.

Наиболее примечательно, что Подгорный есть в утекшем списке сотрудников Санкт-Петербургского Агентства Интернет-Исследований - прокремлевской фермы троллей, упомянутой в многочисленных новостных сообщениях и исследованиях, включая репортаж Эха Рунета.

Дата рождения Подгорного, которую мы можем увидеть в его профиле ВКонтакте, соответствует дате рождения в утекшем документе.

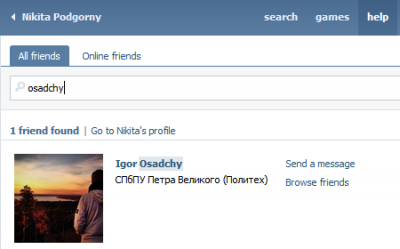

Подгорный также является ВК-другом Игоря Осадчего, который назван сослуживцем в том же документе. Осадчий опроверг работу на Агентство Интернет-Исследований, назвав утечку "неудачной провокацией".

Когда Global Voices связались с Подгорным, он не подтвердил и не опроверг свою причастность к сайтам и отказался от дальнейших комментариев.

Повідомити про помилку - Виділіть орфографічну помилку мишею і натисніть Ctrl + Enter

Сподобався матеріал? Сміливо поділися

ним в соцмережах через ці кнопки