"Атака кібервірусом – всього лише розминка", – експерт

Як діє комп'ютерний вірус, який атакував українські компанії, в блогах радіостанції "Голос Столиці" пояснив провідний фахівець з інформаційної безпеки компанії "Оптідата" Владислав Радецький.

Румунія в рамках трастового фонду НАТО пообіцяла надати Україні обладнання для кіберзахисту на один мільйон євро. Чому саме Румунія?

- Будь-яка допомога - це класно, але, на жаль, це вже сталося, тому допомога зайвою не буде. Я би хотів більше поговорити про те, чому це сталося і взагалі, що це може виявитися не тим, чим здається більшості. Я повинен попередити, що поки аналіз того, що сталося, ще триває, і до кінця всієї картини ми ще не бачимо.

Ми знаємо, що є факт, дійсно, була здійснена атака, велика кількість комп'ютерів була виведена з ладу, і це істотно відрізняється від тих атак, які ми бачили раніше, тому що раніше були і на початку, і в середині травня атаки схожого типу, але там тільки шифрувалися файли, тобто фактично комп'ютер залишався працездатним, і людина хоча би могла частково виконувати якусь свою операційну діяльність: переглядати пошту, відповідати на листи.

Зараз ця атака, перш за все, істотно відрізняється, тому що комп'ютер перезавантажується і залишається в такому стані, і ІТ-фахівцям потрібно витрачати більше часу, для того щоб відновлювати ці системи з резервних копій, або взагалі перевстановлювати операційні системи.

Читайте також: Що робити із вірусом Petya.A і як від нього вберегтися. Рекомендації СБУ

Тому це, по-перше, значно більший вплив на роботу більшості організацій, як державних, так і комерційних.

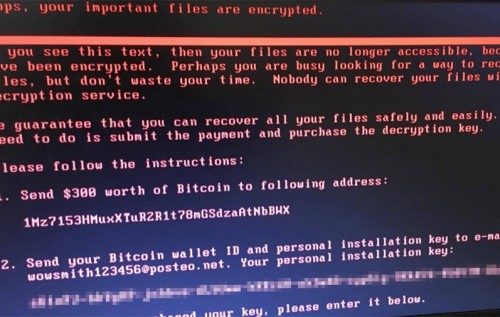

Другий момент, те, що на перший погляд це здавалося атакою, яка має на меті здирництво. Тобто так, як це було раніше: ми зашифрували ваші файли, ми вимагаємо певну кількість біткоїнів, ви сплачуєте, ви отримуєте код розблокування, отримуєте файли назад. У чому полягає проблема.

Для зв'язку зі злочинцями, з атакуючими, була в коді вірусу зашита електронна адреса. Ця адреса була заблокована ввечері того ж дня, коли була атака. Тому ті компанії, які все ж таки вирішили заплатити цей викуп, вони втратили єдину лінію зв'язку, і навіть якщо вони заплатили, вони код розблокування так і не отримали.

А друге, що зараз дослідники з інформаційної безпеки, які продовжують вивчати саме шкідливий код цього вірусу, дехто його називає Petya.А... проблема полягає в тому, що все більше дослідників схиляються до думки, що його мета була не зашифрувати дані, а просто призупинити роботу станцій і спотворити інформацію на жорсткому диску так, щоб цей процес був невідновний.

Тобто насправді є думка, і я до неї схиляюсь, що тут можливі два варіанти: або це був просто відволікаючий маневр, і насправді метою було не зашифрувати комп'ютери, а просто приховати якусь активність, яка була вже здійснена раніше. Зараз ще на сьогоднішній день більшість ІТ-фахівців зайняті тим, що вони відновлюють ІТ-інфраструктуру.

Тобто всі сили зараз кинуті на це, і вся увага зараз прикута до того, що треба відновити з резервних копій, що треба встановлювати з нуля.

Відповідно, на все інше поки що уваги майже не звертають. Це перший момент, тобто відвертання уваги. І другий момент, ми повинні розуміти, що якщо це розповсюджувалося, і зловмисники знали, що вони великих коштів за це не отримають...

На даний момент ми знаємо, що вони отримали близько 10 біткоїнів.

- Це дуже маленька сума. Повірте, за результатами попередніх атак, вони отримали більше. Але все одно, коли йде зараження такої великої кількості машин, це, повірте мені, дуже маленька сума.

Зараз вже можна говорити про якусь різницю, відмінність від того ж WannaCry?

- Можна. Є принципова різниця. Перше, те, що WannaCry шифрував файли і не перезавантажував систему, і файли можна було відновити, через тиждень чи трошки більше дослідники змогли написати утиліту, яка дозволяла з оперативної пам'яті зняти ключ, і у компанії був шанс відновити ці дані. Зараз методи розповсюдження трошки інші, тобто WannaCry використовував вразливість в мережевому протоколі операційної системи Windows, і ті компанії, які були оновлені, їх менше зачепило. А тут справа в тому, чому таке масове поширення... були встановлені оновлення, а люди все одно постраждали. Справа в тому, що вже зараз відомо, що даний зразок шкідливого коду використовував кілька варіантів розповсюдження по мережі.

Один з них: була спроба через цю вразливість - вразливість закрита, є патчі, тоді він намагається з пам'яті добути паролі користувачів, які заходили на систему, і вже з цими паролями намагається просто по мережі підключитися до іншої робочої станції. Якщо йому вдавалося з пам'яті взяти облікові записи користувача з рівнем адміністратора, то він легко заходив по мережі на іншу робочу станцію чи інший сервер, копіював своє тіло, і там процес повторювався знову і знову. Один із векторів атаки, точно підтверджено фахівцями з Microsoft, по їх телеметрії, це завантаження оновлення досить популярної програми для звітності "M.E.Doc".

Чому важливо працювати над цим вірусом ІТ-фахівцям, і до чого можна докопатися?

- Важливо працювати для того, щоб нарешті зробити перші висновки. Бо як ви можете звернути увагу, йде як прогресія: на початку травня була атака, яка зачепила певну кількість підприємств, але це не було так масштабно, і не всі системи були виведені з ладу, тобто там підприємства втрачали приблизно 10-15% і зберігали можливість продовжувати нормально функціонувати.

Потім, після цього, якраз через тиждень, наступна атака, яка вже була чітко таргетована на нашу державу. Якщо WannaCry розповзався по всьому світу, і лиха зазнали різні компанії, то через тиждень більшість, 90% постраждалих, були з України.

А цього разу, як ви бачите, виведено з ладу, майже повністю порушено роботу великої кількості підприємств.

Вірус Petya продовжує розповзатися: вже в Китаї і Азії зафіксовані випадки зараження. Тобто інформація з розшифрування цього вірусу допоможе його зупинити? Зараз нічим його не можна зупинити?

- В інтернеті, у відкритих джерелах можна знайти один із рецептів, який був отриманий розробниками під час аналізу коду, але він не завжди може спрацювати. Тобто мова йде про те, що перед тим як шифрувати, вірус перевіряє наявність певного файлу в каталозі Windows, якщо він бачить, що цей файл вже створений, тоді він припиняє роботу і вже не шифрує.

Але знову ж таки, трошки пізніше дослідниками було встановлено, що це рятує тільки від локального зараження, тобто коли людина, або той процес, через який він початково заходив, запускається локально. Якщо ж вірус проникає через мережу, через ту вразливість, або через зняті облікові дані з іншої машини, тоді це не рятує. Тому це за панацею бажано не сприймати. У нас залишається загроза модифікування цього вірусу.

Читайте також: Кібератака: яких заходів безпеки варто вжити

Якщо виявиться, що сьогодні вірус буде модифікований, які можливі наслідки цього?

- Якщо організації не будуть вживати додаткових заходів, то ми можемо отримати нову хвилю, яка, можливо, не буде настільки масовою, тому що, як мені відомо, більшість організацій ще поступово вводять систему в роботу, і вони не поспішають все запускати, тобто вони запускають лише основу, основні сервери, без яких неможлива нормальна робота компанії.

Тут питання в іншому, повертаючись до думки: невідомо поки що, остаточно не встановлено і немає точної інформації, як довго шкідливий код перебував у системах перед тим, як була віддана команда на перезавантаження і на шифрування. Проблема в тому, що зловмисники, так чи інакше, отримували доступ на рівні адміністраторів - локальних або доменних. І з таким рівнем доступу вони могли, перед тим як вже надіслати команду на перезавантаження, вони могли зняти інформацію з серверів.

Принаймні, скласти собі уявлення про те, як побудована типологія мережі тої чи іншої організації, де, які сервери стоять, яке там на них програмне забезпечення і так далі. Тобто цим виводом з ладу могли насправді - це поки що припущення - просто прикрити операцію з розвідки, для того щоб краще приготувати саме цільову атаку.

Тобто перевірити реакцію і можливості?

- По-перше, так, перевірити, як швидко організація зможе оговтатися, тобто скільки буде складати час відновлення. Вони взяли, до тих систем, до яких змогли отримати доступ, вони їх зашифрували, перезавантажили, дивимося, через який час люди відновлюються. По-друге, міг мати місце збір інформації.

От вони зайшли в організацію, вони зрозуміли, які там системи - оновлені, не оновлені, підтримується виробником, Windows 7, Windows 8 і так далі, чи вже ті, які давно не підтримуються.

Наскільки у нас зорганізована ІТ-спільнота? Чи вона не має кордонів?

- Ви знаєте, важко говорити про кордони в світі ІТ-технологій. Громада є, і якщо раніше вона була більш розрізненою, то люди почали об'єднуватися ще з часів Майдану. А потім частина людей і досі займає досить активну позицію, і допомагають - все, що стосується волонтерства, і все, що стосується військових дій.

Тобто, насправді, ІТ-спільнота досить активна і досить згуртована, але знову ж таки, я хочу зазначити, що ведення кібервійни... і я не вправі говорити за нашу ІТ-спільноту, але я вважаю, що до того моменту, поки немає чіткої інформації про те, хто був замовником, хто замовляв і хто це робив, розпочинати будь-які дії... я не думаю, що це коректно. Нам краще спрямувати зусилля ІТ-спільноти на те, щоб, по-перше, повністю оговтатися від цього удару, по-друге, виробити, якщо це не зроблено на рівні держави, просто на рівні ІТ-спільноти напрацювати якийсь певний добірок документів, або порад, з одного боку, для пересічних користувачів, з іншого боку, для ІТ-фахівців.

Тому що вже не перший раз, стикаючись з розбором атак, прибуваючи до людей на місце злочину, де сталися якісь втручання в ІТ-інфраструктуру, на жаль, мені іноді доводиться спостерігати те, що персонал, в принципі, досвідчені люди, досвідчені фахівці, але у них немає чіткого плану.

Повідомити про помилку - Виділіть орфографічну помилку мишею і натисніть Ctrl + Enter

Сподобався матеріал? Сміливо поділися

ним в соцмережах через ці кнопки